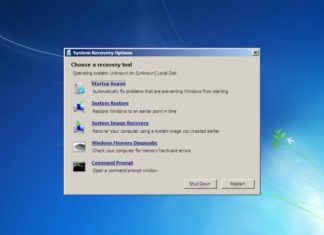

Discos de reparación y recuperación de Windows 7

Muchas de las computadoras que vienen y vendrán con Windows 7 preinstalado tendrán el mismo problema que las que vinieron con Vista: No traer...

La lenta agonía de los cybercafés

Día tras día, soy un inmóbil espectador de la desaparición de los "cybers".

Y los que todavía quedan en pié, desde hace tiempo están sufriendo...

Windows 7 en la blogósfera

Este no es un post más de Windows 7. Este es el que los reúne a todos (los que leí)

Linus Torvalds demuestra que es...

El hombre detrás de Windows 7

Lejos de la formalidad de Bill Gates y la verborragia de Steve Ballmer, está Steven Sinofsky.

El responsable de Windows 7 (y en la actualidad...

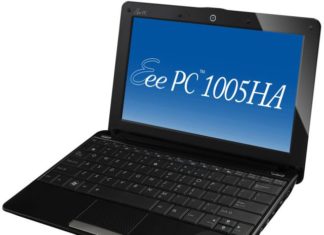

¿Cual es la Netbook que te gusta más? (y porqué)

Es impresionante como en solo 2 años las netbooks se establecieron en el mercado.

Ya son una realidad totalmente consolidada. Muchas veces me resulta muy...

El mayor misterio de los blogs hispanos

Existe un misterio muy grande entre los conocedores del mundo de los blogs hispanos. Un misterio mayor que la verdadera historia detrás de rubia...

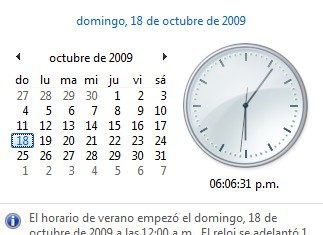

El día que la PC adelantó la hora

Hay países donde, por ley, se adelanta la hora en un determinado día del año.

Hay países donde no se cambia nunca la hora.

Y hay...

¿Son necesarios los estuches para celular?

En un mundo ideal, los celulares van en el bolsillo del caballero y en la cartera de la dama.

En este mundo existen los estuches...

¿Será justicia poética nuevamente?

Hace 4 años, Hernán Casciari escribía esto:

Anoche pensaba en todas estas cosas, mientras miraba el partido. La selección de Uruguay necesitaba ganarle a Argentina...

Ahora los bloggers pueden dormir en paz

Sigt.net, historia de bloggers con insomnio decidió cerrar sus puertas.

Para aquellos que no lo conocían, Sigt fue un weblog que se ganó su lugar...

Hablemos de teléfonos celulares (o móviles)

El teléfono celular pasó, en pocos años, de ser un aparato de lujo a ser casi una necesidad.

Sobre el tema y sus usuarios se...

¿Que haríamos sin la ruedita del mouse?

Hace unos días tuve que probar una PC bastante vieja, tenía solo conector serial.

Tuve que desempolvar un viejo mouse con conexión serie, más precisamente...

¿La pareja de la mascota de ESET?

La mascota (o personaje) de ESET es una especie de Androide sacado de "Yo, robot"

Hoy, minutos después de abrir Clarín.com ví un aviso del...

alt-tab fan #007 (a 4200 metros de altura)

"El" Teto Fernandez, autor de E-abaco y famoso Twittero se encuentra en el Congreso Argentino de Ciencias de la Computación (CACIC 2009) que este...

No soy lo suficientemente solidario

Hace varios días que vengo pensando qué decir respecto de la propuesta de Senovilla.

Había que escribir sobre solidaridad. Maravillosa palabra, genial idea, encantado, dije....

Ese inexplicable cariño por el hardware

Entró cabisbajo con su teclado de guerra bajo el brazo. Lo dejó sobre el mostrador y dijo "Mis hijos volcaron helado en el teclado,...

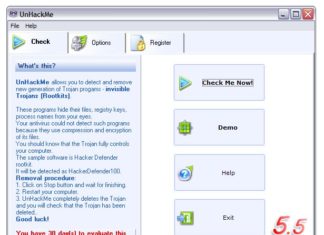

Unhackme (o el mejor de los antirootkits)

Por más que se usen varios antivirus y antispywares, una PC puede quedar infectada.

Incluso hay veces (no muchas) que luego de usar C4, Napalm...

Los pendrives son guerreros del camino

Debo reconocer que la primera vez que ví un pendrive dudé mucho...

No por la facilidad y la comodidad que significaba transportar una cantidad considerable...

alt-tab fan #006 (desde Santiago de Chile)

Shalkis es uno de los primeros lectores de alt-tab, y les voy a contar porqué.

El es uno de mis mejores y más viejos amigos....

Cuando el mejor reproductor es una consola

¿Buscando reproductores de DVD con soporte de XDIV y puerto USB? Olvidate.

Lo mejor que podés hacer es comprar una XBOX clásica. Si, esa caja...