Los invito a pensar e imaginar las características de un virus perfecto…

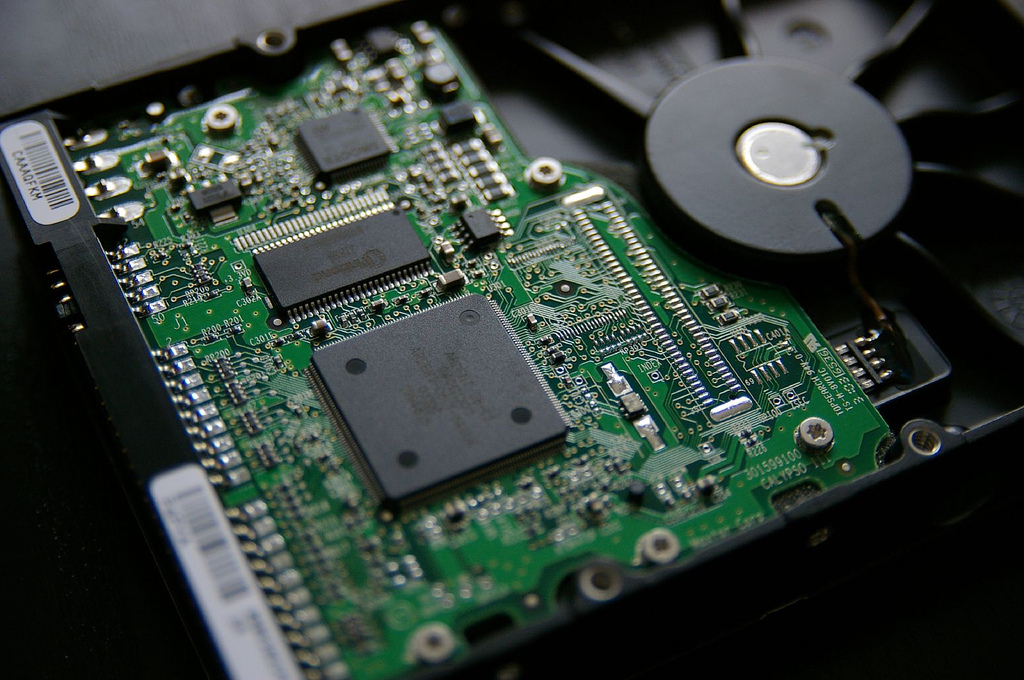

¿Ya está? Bien, seguramente algunas de las características que has pensado han sido: indetectable, pequeño (a nivel bytes obviamente) y por sobre todo, capaz de resistir no solamente a Antivirus sino a los formateos o a los nuevos sistemas que «vuelven al estado de fábrica». Obviamente para que esto suceda el virus debería ser residente en el «bajo nivel», más precisamente en el firmware de un dispositivo por lo tanto es necesario que vayamos eliminando candidatos. De todos los posibles, la BIOS y los discos rígidos pican en punta, ¿vamos bien?

De los 2 candidatos disponibles, las BIOS han sido bastante bastardeadas por malware a través de los años por lo que las empresas de Antivirus han puesto los ojos bastante sobre estos. Por su parte, ¿alguna vez alguno de ustedes oyó sobre virus en los discos duros? Lo cierto es que exista algo así suena a Ciencia Ficción, pero después de Stuxnet ya nada puede sorprendernos.

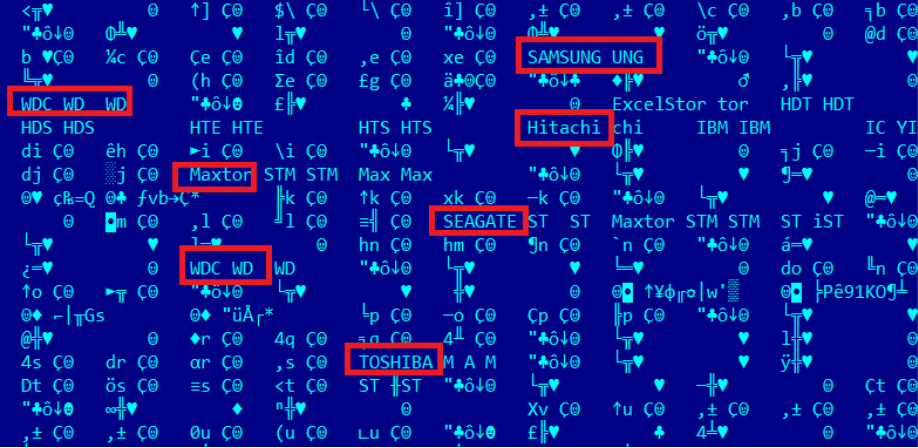

Pues bien, al parecer la NSA o alguna organización con un poder suficientemente habría estado implantado virus en los firmwares de muchísimos discos rígidos de casi todas las marcas importantes cómo son Samsung, Western Digital, Seagate, Maxtor, Hitachi y Toshiba.

Este malware, descubierto por – cuando no – los Laboratorios Karspersky, es una genialidad del mal que tiene la increíble capacidad de ir escalando en complejidad cuando la máquina les «interesa». En realidad se trata de una suite de malwares que han ido evolucionando con el tiempo y cuya obra cúlmine es el reprogramador de firmwares de discos rígidos.

Aunque la programación de estos sistemas de malware es increíblemente complejo, superando incluso a Regin en sofisticación, hay un aspecto en el que las tecnologías de ataque de este grupo de malware supera cualquier cosa que hayamos visto antes:

Y esa es la capacidad de infectar el firmware del disco duro.

Si bien se trata de un malware extremadamente raro, luego de la carga del firmware alternativo el HD en cuestión obtendría un número de serie y podría ser identificado incluso si el mismo es formateado (porque desde luego se esconde «debajo» del Sistema Operativo).

Además de este increíble Malware, el que parece estar muy activo es Grayfish. Otra obra maestra de la tecnología que se «guarda» en el MBR (master boot record) del disco rígido y va «manejando» la carga de Windows, inyectando código delante del mismo. Si, todo un bootkit.

GrayFish incluye un bootkit altamente sofisticado, que es más complejo que cualquier que hemos visto antes. Esto sugiere a los desarrolladores de la más alta calidad se encuentran detrás de su la creación.

Cuando se inicia el equipo, GrayFish secuestra los mecanismos de carga del sistema operativo mediante la inyección su código en el registro de inicio. Esto le permite controlar el lanzamiento de de Windows en cada etapa. De hecho, después de la infección, el ordenador no funciona por sí mismo más: es GrayFish el que va paso a paso, hacer los cambios necesarios sobre la marcha.

Después que GrayFish inicia Windows, se inicia un mecanismo de múltiples etapas de descifrado para lograr la ejecución de código en el entorno Windows.

Luego ejecuta los módulos funcionales que se almacenan dentro del registro de Windows.

Cada etapa decodifica y ejecuta la siguiente, y toda la plataforma sólo comenzará después de la ejecución exitosa de todos los niveles. Si ocurre un error durante el lanzamiento, GrayFish se autodestruye.

Si les parece interesante (de hecho, lo es y mucho) les recomiendo el PDF de Karspersky que trata con increíble minucia el tema. En el mismo van a entender que se apunta a la NSA porque la mayoría de los equipos infectados comprenden países cómo Rusia, Irán, Pakistan, India, China y todos esos que salen en los Call of Duty.

Fé de erratas: la investigación es de Karspersky Labs, no de ESET cómo se mencionó en un comienzo.

Me he quedado sin palabras. Muy interesante articulo, hora de investigar un poco mas. Excelente blog!

No entendi lo siguiente: «luego de la carga del firmware alternativo» o sea que para que actue tendrias que haberte metido en una pagina supongo muy similar al fabricante de tu disco descargar un nuevo firm para tu disco e instalarlo?

De ser asi, cuan amenazante puede ser? creo que solamente en mis años he actualizado firmware de discos ssd y nada mas.

No Juan…. o casi.

No lo cargás «conscientemente» sino que te «comés» una infección entrando a un sitio o lo que sea (estamos hablando de malware que seguramente no se debe ni detectar). El malware detecta que marca y modelo de HD tenés y lo flashea, todo en el background.

Y como dice en el PDF que enlace, no deberíamos preocuparnos, es básicamente improbable infectarse con algo así, pero es muy interesante saber que existen.

Dandole mas vueltas, hace un par de años vi una presentación donde proponian mantener persistencia infectando el firmware de la placa de video… Mas interesante ahi, porque ni cambiando el disco

Pueden encontrar mas aca:

http://vimeo.com/moogaloop.swf?clip_id=66437262

http://www.ekoparty.org/archive/2012/VGA_Persistent_Rootkit.pdf

Me mató lo de «y todos esos que salen en los Call of Duty. «.

jajajaj se me callo una carcajada ahi

Guille, ¿tendrá algo que ver con la infame herramienta IRATEMONK de la mismísima NSA?

PD: el link del PDF de ESET me redirige a un artículo de un blog de ESET ( http://www.welivesecurity.com/la-es/2014/08/19/rootkit-o-bootkit-aclarando-la-duda-de-forma-definitiva/ ) ¿El PDF está por ahí perdido y no lo encuentro? Quiero leer un poco más.

Al parecer la investigación es laburo de Kaspersky, un PDF sobre el grupo Equation (detrás de estos ataques) en: https://securelist.com/files/2015/02/Equation_group_questions_and_answers.pdf

En SpamLoco leí hace un tiempo un artículo similar, ahora no lo puedo encontrar.

La gente de Eset está en todas! Tendrían que tener una versión gratuita de su antivirus, la rompería!

La verdad que seria temible algo asi, ademas ya no estas hablando de virus pendorcho, estas hablando de miles de millones de presupuesto disponibles para investigar y armar algo tan complejo, y si, la NSA lo puede hacer, me deja sin palabras

En realidad fue Kaspersky la firma que realizó la investigación, no ESET.

Excelente articulo, el broche de oro es la referencia al Call of Duty.

Pero, si se guarda en el MBR, basta entonces, con convertir el disco a GPT y problema resuelto?o no entendí bien esa parte, si es fundamental para este malware.

Por lo que entendí del articulo, no, por que en realidad, se esconde casi a nivel circuitos este bicho medio raro, dado que necesita un dato que no cambia, independiente del tipo de partición

En mi experiencia como tecnico hubo discos que no estaban rotos, ni arranque, ni sectores ni nada pero aun asi no se podia instalar ningun S.O. ya que fallaban al 2do o tercer arranque, siempre crei que serian virus de firmware y no los consegui, se fueron como discos rotos…

Todavia podemos usar algun Linux desde un USB o CD

Esto me recuerda a la «cadena» que te llegaba de los contactos de hotmail sobre un virus que se instalaba en la «zona cero» del disco rígido y no se iba ni aunque lo formaties :0

Tal vez cuando el río suena…

Si es firmware, se lo podria checkear haciendo ingenieria inversa, si es hardware con snifear el trafico tcp ya se podria verificar. Yo no lo hago porque no se como se hace, pero con tiempo y paciencia esas son las herramientas.

Para tener en cuenta sin tanta complejidad, hace como 23 años cuando estaba en furor las maquinas Pentium o 586 con bios ami, genere un código en asm llamado génesis el cual infectaba el bios de la pc, cambiaba el orden del booteo, le colocaba un password al bios y todo esto porque ya estaba infectado el MBR del disco, luego infectaba los archivos con cuatro espacios en blanco o 00 hex contiguos de código para no cambiar el tamaño del mismo y no ser detectado en esa época, los 4 espacios eran para colocar dos lineas de código fuente y un salto al siguiente espacio. Este proyecto el cual lo publique en Virus Report de Argentina fue solo de practica de asm en la secundaria. Así que resumiendo si en esa época que avía tan poca información un chico de 16 años pudo desarrollar esto hoy en día con tanto acceso a datos de memorias bios de pc de mas de 4 mb tranquilamente se puede colocar un virus flashando la bios, cambiar el firmware del arranque después del boot block para cargarlo antes que el system block y de ahí manejar todo hasta poner password al disco rígido y todo gracias a las magnificas funciones que nos provee la bios hoy en dia.

Piensen en esto todos los bios de hoy en día son actualizables de forma muy sencilla, se hace lo mismo pero con nuestro código de bios modificado.

Estoy lidiando con un virus que aunque formatee a bajo nivel el disco sigue alli ya que me crea particiones de 450 mb de forma recurrente, puedo eliminar las particiones pero vuelve a crearla hasta un momento que no deja instalar Windows, primero porque no conseguia C luego sencillamente finalizando la instalacion del windows da un error y no deja instalar tuve que instalar linux y aun asi me creo una particion y muestra una incoherencia ya que me muestra un giga mas de capacidad al disco, evidenciando que existe una adulteracion en el firmware del mismo.

Debo actualizar el fimware del disco es un seagate no lo consigo no puedo pegar el disco a otra maquina porque lo primero que hace es crear en el otro equipo una particion de 450mb ya me paso, pero este lo pude atajar rapido, elimine la particion y formatee no dejando que reiniciara y evite que se extendiera a mi otra maquina.

Es una pesadilla no tengo para comprar otro disco estoy tratando de rescartarlo y aplicando todo lo que

se, lei que la actualizacion del firmware del disco no garantiza que se elimine pero lo voy a intentar mi ultima carta sera eliminar la circuiteria o tarjeta de abajo creyendo que podria llegar a la memoria flash cambiarla por otra de la misma marca y modelo.

Mi consejo: No peguen el disco sospechoso como esclavo a ninguna maquina ni para formatear, trabajen en la misma maquina.

No reinicien mucho, busquen el serial del disco, y rapido busquen el firmware y actualizan de una vez luego formateen.

Es como pelear con un fantasma no lo detectas, ni lo ves, los antivirus ni lo huelen y les pase varios, booteable, instalados, portables todo tipo de antivirus.

Me toco debutar a mi con esta pesadilla casi que saco un doctorado con todo lo que he tenido que leer para salvar el disco porque no dispongo para comprar otro. Si tienen alguna sugerencia soy todo oidos.